Економічна безпека підприємств, організацій та установ - Ортинський В. Л. - Огляд місця події

Після прибуття на місце події слідчо-оперативна група має вжити заходів щодо охорони місця події та забезпечення збереження інформації на комп'ютерах і периферійних запам'ятовуючих пристроях (ПЗП).

Перший етап. Першочергові дії:

O визначення місцезнаходження серверів;

O локалізація комп'ютерної техніки та заборона доступу до неї працівником фірми;

O заборона вимикати електропостачання комп'ютерної техніки;

O якщо на момент огляду місця події електропостачання об'єкта вимкнено, то до його відновлення потрібно вимкнути з електромережі всю комп'ютерну техніку, котра перебуває в приміщенні, яке оглядають;

O не здійснювати ніяких маніпуляцій із засобами комп'ютерної техніки, якщо їх результат заздалегідь невідомий;

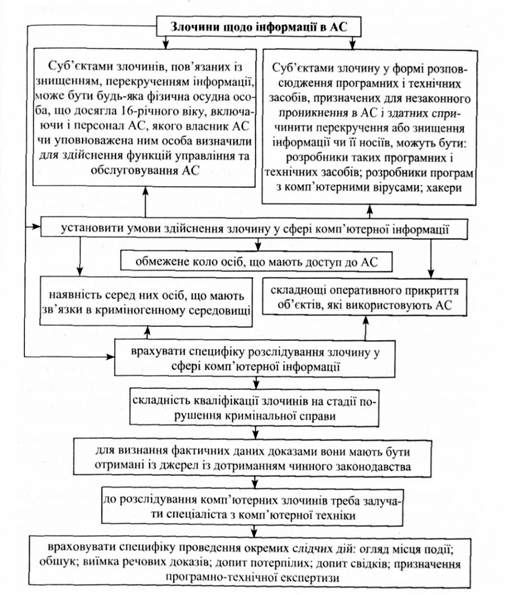

Рис. 6.25. Механізм розслідування злочинів у сфері комп'ютерної інформації

O за наявності в приміщенні, де перебуває комп'ютерна техніка, небезпечних речовин, матеріалів чи обладнання (електромагнітних, вибухових, токсичних тощо) видалити їх в інше місце.

Другий етап. Безпосередній огляд місця події і вилучення речових доказів проводять із врахуванням:

O можливості спроби з боку персоналу пошкодити комп'ютерну техніку з метою знищення інформації, якщо до скоєння злочину причетні працівники цього об'єкта;

O наявності в комп'ютерній техніці спеціальних засобів захисту від несанкціонованого доступу, які, не отримавши у встановлений час спеціального коду, автоматично знищать всю інформацію;

O наявності в комп'ютерній техніці інших засобів захисту від несанкціонованого доступу.

Обшук і виїмка речових доказів

При обшуках і виїмках, пов'язаних із вилученням ЕОМ, машинних носіїв та інформації, виникає низка загальних проблем, пов'язаних зі специфікою технічних засобів, що вилучаються.

Зокрема, необхідно передбачати: заходи безпеки, яких вживають злочинці з метою знищення речових доказів:

O використання спеціального обладнання, яке в критичних випадках утворює сильне магнітне поле, що стирає магнітні записи;

O включення до складу програмного забезпечення машини програми, яка примусить комп'ютер періодично вимагати пароль, і якщо протягом декількох секунд правильний пароль не введений, дані в комп'ютері автоматично знищуються;

O установлення прихованих команд, що знищують або архівують з паролями важливі дані, якщо деякі процедури запуску машини не супроводяться спеціальними діями, відомими тільки їм.

Враховуючи особливості речових доказів, пов'язаних із комп'ютерними злочинами, їх пошук та виїмку слід розпочинати з аналізу та вилучення інформації з ЕОМ. Оскільки пошук і аналіз інформації і програмного забезпечення в них завжди вимагає спеціальних знань, то наступні слідчі дії треба виконувати тільки за участю фахівця.

Працівник органів внутрішніх справ, оперуповноважений ВДСБЕЗ мають чітко знати особливості комп'ютерної техніки, зокрема, в яких пристроях зберігається та з яких вилучається потрібна інформація.

Аналіз і вилучення інформації в комп'ютері

Здійснюють як в оперативному запам'ятовуючому пристрої (ОЗЇ1), так і на периферійних запам'ятовуючих пристроях (ПЗП) - накопичувачах на жорстких магнітних дисках, оптичних дисках, дискетах, магнітних стрічках та ін. Слід пам'ятати, що при вимкненні персонального комп'ютера або закінченні роботи з конкретною програмою ОЗП очищується і всі дані в ОЗП знищуються.

Найбільш ефективним і простим способом фіксації даних з ОЗП є виведення інформації на друкувальний пристрій (принтер). Як зазначалося раніше, бажано під час такої роботи користуватися послугами фахівців.

Інформація в ПЗП зберігається у вигляді файлів, упорядкованих за каталогами. Тому особливу увагу потрібно приділяти пошуку '"прихованих'' файлів та архівів, у яких здебільшого приховується важлива інформація. Якщо встановлено зашифровані файли або захищені паролями, то їх направляють для розшифрування і декодування відповідним фахівцям.

Аналогічно з ОЗП, інформацію, знайдену в ПЗП, доцільно під час огляду виводити на друку вальні пристрої і зберігати на паперових носіях у вигляді додатків до протоколу огляду. Дані із "поштових скриньок" електронної пошти можна вилучати за правилами виїмки.

Речові докази - це матеріальні цінності, паперові чи електронні носії, які містять певну інформацію про скоєння злочину і можуть бути використані в суді. Речові докази у вигляді ЕОМ, машинних носіїв потрібно особливо акуратно вилучати, транспортувати та зберігати. Піл час вилучення їх не можна кидати, ударяти, підвищувати температуру, вологість, використовувати гази тощо. Всі ці зовнішні чинники можуть спричинити втрату даних, інформації і властивостей апаратури. Однак, застосовуючи специфічні методи під час оглядів та обшуків, слід за можливості збирати традиційні докази:

O приховані відбитки пальців на клавіатурі;

O відбитки пальців на вимикачах;

O відбитки пальців на інших частинах ЕОМ.

Огляду підлягають усі пристрої конкретної ЕОМ для подальшого відтворення картини дій зловмисників і отримання важливих доказів.

Оптимальний варіант вилучення ЕОМ і машинних носіїв інформації - це фіксація їх на місці виявлення і пакування так, щоб апаратуру можна було успішно, правильно й точно відтворити в лабораторних умовах або в місці проведення слідства за участі фахівців. Потрібно враховувати, що конкретна програмно-технічна конфігурація дає змогу виконувати з апаратурою певні дії, і порушення конфігурації або відсутність даних про точну її фіксацію може вплинути не тільки на можливість виконання на ній відповідних дій у процесі слідства, а й на оцінку в суді можливості здійснення злочину.

Схожі статті

-

Чому люди є найуразливішим джерелом конфіденційної інформації? Та тому, що це джерело найважче захистити від несанкціонованого "втручання". Адже якщо...

-

Економічна безпека підприємств, організацій та установ - Ортинський В. Л. - Звільнення

Жодне підприємство не може уникнути ротації персоналу. Одні працівники приходять на підприємство, інших доводиться з різних причин звільняти. Когось...

-

На підприємстві, де є служба безпеки, здійснюється контроль якості її роботи. Навчальна тривога - показовий і найскладніший спосіб перевірки роботи...

-

Створення систем інформаційної безпеки (СІБ) в ІС і IT грунтується на таких принципах: Системний підхід до побудови системи захисту означає оптимальне...

-

Термін "шпигунство" (економічне, промислове, комерційне, науково-технічне) означає активні дії, спрямовані на збирання або розкрадання цінної інформації,...

-

Для створення служби безпеки керівництво і менеджери насамперед розпочати створення її системи безпеки, визначити структурні варіанти іі перспективи її...

-

Організаційно служба безпеки великого підприємства складається з таких структурних одиниць: O відділу режиму і охорони; O спеціального відділу у складі...

-

Принциповим питанням, яке доводиться вирішувати кожній фірмі, є питання комплектування служби охорони висококваліфікованими і надійними кадрами....

-

Історія використання для охорони людини різних тварин така ж давня, як і історія людського суспільства. Як відомо, "гуси Рим врятували", і було це за 390...

-

Економічна безпека підприємств, організацій та установ - Ортинський В. Л. - Контроль персоналу

Як уже зазначалося, після попередньої перевірки кандидата та прийняття його на роботу призначають випробувальний термін, протягом якого він перебуває під...

-

Комерційні вантажі можна перевозити автомобілями різної вантажності, залізничним транспортом (в окремих вагонах, піввагонах, на платформах), авіаційним...

-

Завдання підприємця - надійно перекрити канали просочування конфіденційної інформації. Коли на підприємстві визначено перелік відомостей, що становлять...

-

Світовий досвід захисту комерційних таємниць фірм показує, що успіх у цій справі дає тільки комплексний підхід, котрий поєднує...

-

Робота підрозділу економічної контррозвідки служби безпеки господарюючого суб'єкта пов'язана: з виявленням, попередженням, припиненням спроб інфільтрації...

-

Організаційно служба безпеки великого підприємства складається з таких структурних одиниць: O відділу режиму і охорони; O спеціального відділу у складі...

-

Для гарантування безпеки інформаційно-комунікаційних систем потрібно враховувати технологічні, логічні і фізичні чинники. Причинами збоїв у роботі...

-

Інтенсивне впровадження сучасних інформаційних технологій в економіці, управлінні та особливо в кредитно-банківській діяльності зумовило виникнення...

-

Захисту підлягає будь-яка документацій на інформація, оскільки неправомірне її використання може завдати збитків її власникові, користувачеві та іншим...

-

Безпека електронної системи, як відомо, - це здатність її протидіяти спробам завдати збитків власникам і користувачам систем у разі появи різних...

-

Безпека електронної системи, як відомо, - це здатність її протидіяти спробам завдати збитків власникам і користувачам систем у разі появи різних...

-

Безпека електронної системи, як відомо, - це здатність її протидіяти спробам завдати збитків власникам і користувачам систем у разі появи різних...

-

З усіх видів злочинів у країнах СНД майже 70% становлять крадіжки і грабежі майна громадян, власності підприємств і фірм. І кожен третій серед цих...

-

5.1. Передумови виникнення та актуальність ділової (корпоративної) розвідки Аналіз політичних та економічних ризиків в Україні дає підстави стверджувати,...

-

5.1. Передумови виникнення та актуальність ділової (корпоративної) розвідки Аналіз політичних та економічних ризиків в Україні дає підстави стверджувати,...

-

Перевірка рекомендацій Однією з ефективних процедур відбору є вивчення рекомендацій з минулих місць роботи кандидата, а також перевірка цих відомостей....

-

Економічна безпека підприємств, організацій та установ - Ортинський В. Л. - Інтелектуальна складова

Інтелектуальна складова Належний рівень економічної безпеки значною мірою залежить від інтелекту і професіоналізму кадрів, що працюють на підприємстві....

-

Економічна безпека підприємств, організацій та установ - Ортинський В. Л. - Кадрова складова

Інтелектуальна складова Належний рівень економічної безпеки значною мірою залежить від інтелекту і професіоналізму кадрів, що працюють на підприємстві....

-

2.1. Поняття та основні елементи системи економічної безпеки підприємства Система економічної безпеки кожного підприємства є індивідуальною, її повнота і...

-

При виконанні робіт можна використовувати певну модель системи інформаційної безпеки (рис. 1.8), побудовану відповідно до стандарту (ISO 15408) і даних...

-

З урахуванням накопиченого зарубіжного та вітчизняного досвіду пропонуємо варіант служби безпеки для фірми середнього масштабу. Вона складається із...

Економічна безпека підприємств, організацій та установ - Ортинський В. Л. - Огляд місця події